The most common cybersecurity myths

En un mundo cada vez más digital, la ciberseguridad es crucial. Sin embargo, abundan los mitos que nos hacen vulnerables. Este artículo desmitifica las creencias más comunes sobre seguridad informática, explicando por qué son falsas y qué medidas reales podemos tomar para protegernos. Desde la infalibilidad de las contraseñas complejas hasta la seguridad intrínseca de ciertas aplicaciones, analizaremos las falacias que nos exponen a riesgos reales, ofreciendo información clara y concisa para una navegación segura en la era digital. Descubramos juntos la verdad detrás de estos mitos.

Los Mitos Más Comunes de la Ciberseguridad

Los antivirus lo solucionan todo

Es un error común creer que un simple antivirus es suficiente para protegerse de todas las amenazas cibernéticas. Si bien son una herramienta importante, los antivirus no son una solución infalible. Muchos malware sofisticados pueden evadir la detección de antivirus tradicionales. Una estrategia de seguridad completa requiere múltiples capas de protección, incluyendo firewalls, actualizaciones regulares de software, formación en seguridad para los usuarios y prácticas seguras de navegación. Confiar únicamente en un antivirus es como cerrar la puerta de tu casa y dejar la ventana abierta de par en par.

Solo los “expertos” son objetivo de los ciberataques

Este mito es peligroso. Cualquiera puede ser víctima de un ciberataque, independientemente de su nivel de conocimiento tecnológico. Los cibercriminales utilizan técnicas de ingeniería social para engañar a las personas, aprovechando la confianza y la falta de información. Un correo electrónico de phishing bien elaborado puede engañar a cualquier persona, incluso a los más expertos. La mejor defensa es la educación y la precaución ante cualquier actividad sospechosa online.

Mi información personal es segura porque no soy famoso

La creencia de que solo las figuras públicas o empresas grandes son blanco de ataques es falsa. Los cibercriminales buscan datos de valor, que pueden incluir información personal como nombres, direcciones, números de teléfono, contraseñas y datos bancarios. Esta información puede ser usada para robo de identidad, fraude financiero o extorsión. Independientemente de tu perfil, tus datos pueden ser valiosos para los ciberdelincuentes.

Las redes Wi-Fi públicas son seguras si tengo una VPN

Si bien una VPN (Red Privada Virtual) enmascara tu dirección IP y cifra tus datos, no te protege completamente de las redes Wi-Fi públicas inseguras. Estas redes pueden estar comprometidas por malware que infecte tu dispositivo incluso con una VPN activa. Además, una VPN no te protege de vulnerabilidades en el propio software o de las malas prácticas de navegación, como visitar sitios web maliciosos. Es recomendable evitar el uso de redes Wi-Fi públicas siempre que sea posible.

Cambiar la contraseña una vez al año es suficiente

Este es un mito muy extendido y peligroso. Las contraseñas deben cambiarse con regularidad, idealmente cada 3 meses o incluso más frecuentemente si se sospecha de un compromiso de seguridad. Además de la frecuencia, es crucial usar contraseñas robustas y únicas para cada cuenta online, combinando mayúsculas, minúsculas, números y símbolos. El uso de gestores de contraseñas puede ayudar a simplificar esta tarea y mejorar la seguridad.

| Mito | Realidad |

|---|---|

| Los antivirus lo solucionan todo | Se necesita una estrategia de seguridad multicapa, incluyendo antivirus, firewall, actualizaciones y formación en seguridad. |

| Solo los expertos son objetivo | Cualquiera puede ser víctima de ataques de ingeniería social y malware. |

| Mi información no es valiosa | Los datos personales tienen un alto valor en el mercado negro. |

| Una VPN hace seguras las Wi-Fi públicas | Las VPN enmascaran la IP pero no protegen contra malware o malas prácticas. |

| Cambiar contraseña anualmente es suficiente | Las contraseñas deben cambiarse con frecuencia (ej. cada 3 meses) y ser robustas. |

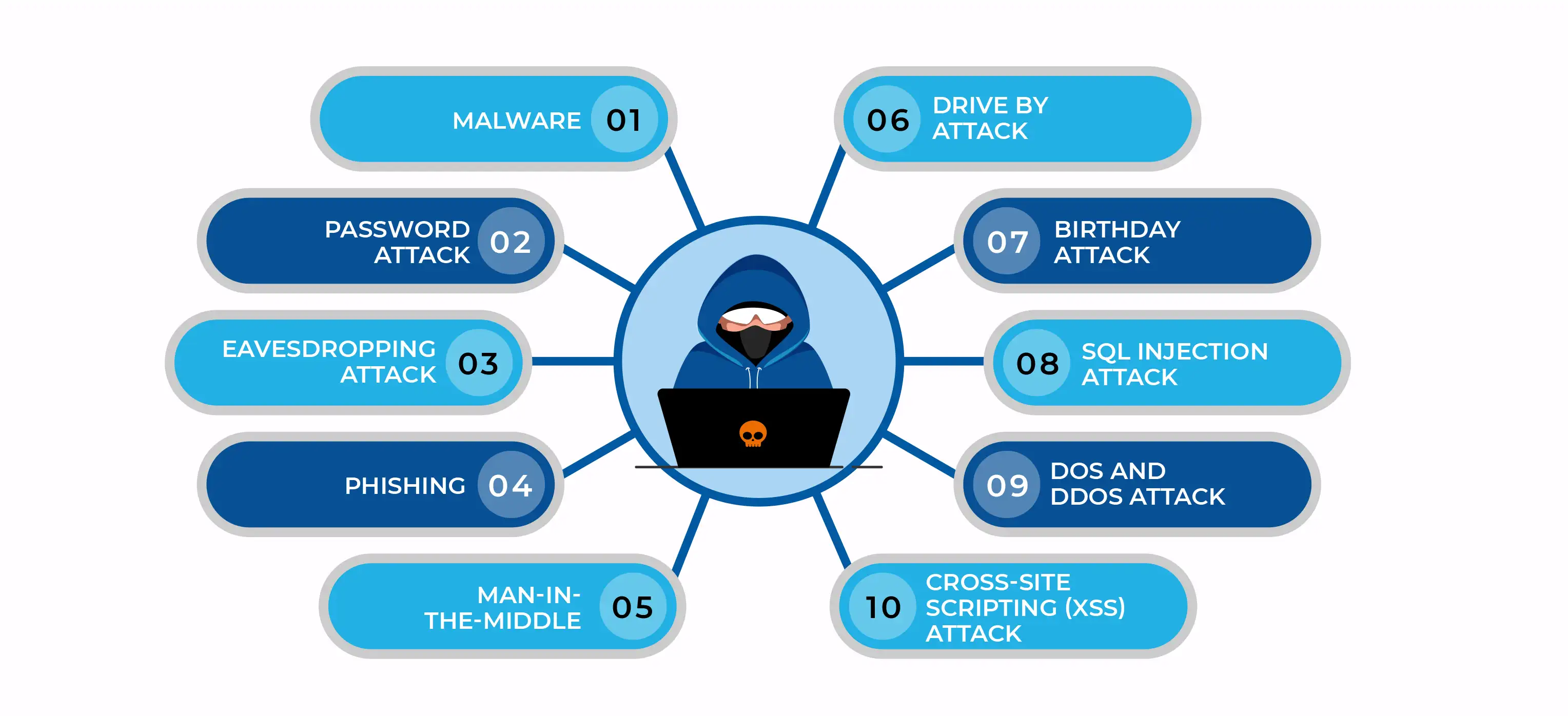

What is the most common cybersecurity attack?

El ataque cibernético más común es el phishing. Si bien existen muchos tipos de ataques, el phishing destaca por su simplicidad, efectividad y alta tasa de éxito. Se basa en el engaño del usuario para que revele información sensible, como contraseñas, datos bancarios o información personal, a través de correos electrónicos, mensajes de texto o sitios web falsos que imitan la apariencia de entidades legítimas. Su prevalencia se debe a su bajo costo y alta rentabilidad para los atacantes, quienes pueden automatizar ampliamente este tipo de ataques y escalarlos fácilmente.

Ataques Cibernéticos Comunes

Variantes del Phishing

El phishing adopta diversas formas para maximizar su efectividad. No se limita a los correos electrónicos, sino que también puede manifestarse a través de mensajes de texto (smishing), llamadas telefónicas (vishing) o incluso redes sociales. La clave reside en la ingeniería social, manipulando la psicología del usuario para que actúe impulsivamente sin verificar la autenticidad de la solicitud.

- Correo electrónico de suplantación de identidad: imitando bancos, tiendas online o servicios gubernamentales.

- Mensajes de texto fraudulentos: solicitando información personal o enlaces a sitios web maliciosos.

- Llamadas telefónicas engañosas: donde un atacante se hace pasar por un empleado de una empresa para obtener información confidencial.

Ingeniería Social en el Phishing

La ingeniería social es un componente crucial del phishing. Los atacantes no solo se limitan a enviar correos electrónicos genéricos, sino que investigan a sus víctimas para personalizar los mensajes y aumentar la probabilidad de éxito. Esto implica recopilar información pública sobre la persona objetivo, como su nombre, empresa y hábitos en línea, para crear un mensaje creíble y convincente.

- Personalización del mensaje: incluyendo detalles específicos sobre la víctima para generar confianza.

- Creación de urgencia: instando a la víctima a actuar rápidamente antes de que expire una supuesta oferta o se produzca una consecuencia negativa.

- Explotación de la confianza: aprovechando las relaciones existentes con la víctima para manipularla.

Detección de Ataques de Phishing

La capacidad para detectar ataques de phishing es crucial para la protección personal. Es fundamental prestar atención a las señales de alerta, como errores gramaticales en los correos electrónicos, enlaces sospechosos o peticiones de información personal que no deberían ser solicitadas electrónicamente. Utilizar software antivirus y antimalware actualizado es igualmente importante.

- Verificar la dirección de correo electrónico del remitente: Buscar posibles errores ortográficos o dominios sospechosos.

- Revisar los enlaces: Antes de hacer clic, pasar el ratón sobre el enlace para ver la URL real.

- Nunca proporcionar información personal a través de correo electrónico o mensajes de texto no solicitados: contactar directamente con la entidad en cuestión para verificar la legitimidad de la solicitud.

Consecuencias del Phishing

Las consecuencias del phishing pueden ser devastadoras. Además del robo de información personal y financiera, los atacantes pueden utilizar la información obtenida para acceder a cuentas en línea, realizar transacciones fraudulentas, o incluso iniciar otros ataques más sofisticados. El daño puede incluir pérdidas financieras significativas, daño reputacional y, en algunos casos, incluso consecuencias legales.

- Robo de identidad: el atacante puede usar la información personal para abrir cuentas a nombre de la víctima.

- Pérdidas financieras: transferencias bancarias no autorizadas o compras fraudulentas.

- Daño reputacional: compromiso de la información personal y profesional.

Prevención del Phishing

La prevención del phishing implica una combinación de medidas técnicas y de concienciación. Además de utilizar herramientas de seguridad, es fundamental educarse sobre las tácticas de los atacantes y desarrollar un comportamiento cauteloso al interactuar en línea. La formación regular de los usuarios es clave para minimizar la efectividad de estos ataques.

- Instalar software antivirus y antimalware actualizado: proporciona una capa de protección contra malware y otros tipos de amenazas.

- Habilitar la autenticación multifactor: añade una capa adicional de seguridad a las cuentas en línea.

- Mantener actualizado el sistema operativo y los programas: las actualizaciones de seguridad a menudo incluyen parches para vulnerabilidades que los atacantes pueden explotar.

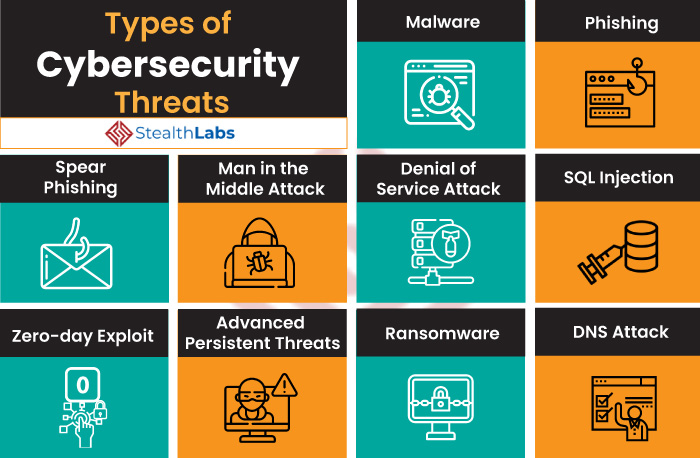

What are the 5 most common types of cyber security threats?

Malware

El malware es un término general que abarca cualquier software malicioso diseñado para dañar, interrumpir o obtener acceso no autorizado a un sistema informático. Incluye una amplia gama de amenazas, desde virus y gusanos hasta troyanos, ransomware y spyware. La propagación del malware suele ocurrir a través de descargas de archivos infectados, enlaces maliciosos en correos electrónicos o sitios web comprometidos. Sus efectos pueden variar desde un simple mal funcionamiento del sistema hasta la pérdida completa de datos o el robo de información sensible.

- Virus: Programas que se replican a sí mismos e infectan otros archivos.

- Gusanos: Programas que se propagan automáticamente a través de redes sin necesidad de un archivo huésped.

- Troyanos: Programas que parecen legítimos pero que ocultan un código malicioso.

Phishing

El phishing es una técnica de ingeniería social utilizada para engañar a las víctimas para que revelen información confidencial, como contraseñas, números de tarjetas de crédito o datos de inicio de sesión. Los ataques de phishing suelen hacerse a través de correos electrónicos fraudulentos, mensajes de texto o sitios web falsos que imitan a organizaciones legítimas. La clave del éxito del phishing reside en la capacidad del atacante para generar confianza y urgencia en la víctima.

- Correos electrónicos fraudulentos: Imitan correos de bancos, empresas o servicios conocidos.

- Sitios web falsos: Replican la apariencia de sitios web legítimos para robar credenciales.

- Mensajes de texto fraudulentos (Smishing): Envían enlaces maliciosos a través de mensajes SMS.

Ataques de denegación de servicio (DoS)

Los ataques DoS buscan interrumpir el acceso a un servicio o recurso de red mediante el envío de una gran cantidad de tráfico malicioso. Estos ataques pueden inundar un servidor con peticiones, haciendo que se bloquee o se vuelva inaccesible para los usuarios legítimos. Los ataques DoS pueden ser lanzados desde una sola fuente (ataques DoS simples) o desde múltiples fuentes (ataques DDoS distribuidos), lo que los hace más difíciles de mitigar.

- Inundación de paquetes SYN: Abruma al servidor con solicitudes de conexión sin completarlas.

- Inundación UDP: Envía un gran volumen de paquetes UDP al servidor.

- Ataques DDoS distribuidos: Utilizan una red de computadoras comprometidas (botnet) para lanzar el ataque.

Ingeniería social

La ingeniería social consiste en manipular psicológicamente a las personas para que revelen información confidencial o realicen acciones que comprometan la seguridad. A diferencia de los ataques técnicos, la ingeniería social se centra en explotar las debilidades humanas, como la confianza, la empatía o la urgencia. Las tácticas de ingeniería social pueden ser muy sofisticadas y difíciles de detectar.

- Presión: Crear urgencia para que la víctima actúe sin pensar.

- Confianza: Ganarse la confianza de la víctima para obtener información.

- Autoridad: Presentarse como alguien con autoridad para obtener obediencia.

Explotación de vulnerabilidades

La explotación de vulnerabilidades se produce cuando los atacantes descubren y aprovechan debilidades en el software, los sistemas operativos o la configuración de la red. Estas vulnerabilidades pueden ser conocidas (y existir parches disponibles) o desconocidas (vulnerabilidades de día cero). Los atacantes utilizan herramientas y técnicas para explotar estas debilidades, obteniendo acceso no autorizado a sistemas o datos.

- Vulnerabilidades de software: Errores en el código que permiten el acceso no autorizado.

- Configuraciones inseguras: Debilidades en la configuración de sistemas o redes.

- Vulnerabilidades de día cero: Vulnerabilidades desconocidas para los desarrolladores de software.

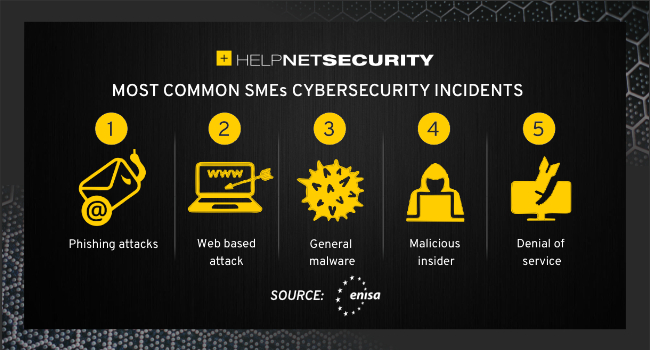

What are the 3 most common cybersecurity problems in enterprises?

Los tres problemas de ciberseguridad más comunes en las empresas son:

1. Phishing y Ingeniería Social: Este tipo de ataques explotan la naturaleza humana, engañando a los empleados para que revelen información confidencial o instalen malware. Se realiza a través de correos electrónicos fraudulentos, mensajes de texto, llamadas telefónicas o incluso sitios web falsos que imitan a entidades legítimas. El éxito de estos ataques depende de la capacidad del atacante para construir confianza y manipular a las víctimas. La falta de entrenamiento en seguridad cibernética y la concienciación de los empleados son factores clave que contribuyen a la efectividad del phishing.

2. Malware: El malware abarca una amplia gama de software malicioso diseñado para dañar, robar o interrumpir los sistemas informáticos. Esto incluye virus, gusanos, troyanos, ransomware y spyware. La proliferación de malware es facilitada por la facilidad con la que se puede distribuir a través de correos electrónicos, descargas maliciosas, sitios web comprometidos y vulnerabilidades en los sistemas. Las consecuencias de una infección de malware pueden ser devastadoras, incluyendo la pérdida de datos, interrupciones del negocio, multas y daños a la reputación.

3. Vulnerabilidades en las Aplicaciones: Las aplicaciones empresariales, tanto las desarrolladas internamente como las de terceros, suelen contener vulnerabilidades de seguridad que pueden ser explotadas por los atacantes. Estas vulnerabilidades pueden permitir a los atacantes acceder a datos sensibles, ejecutar código malicioso o tomar el control del sistema. La falta de actualizaciones de software, una mala gestión de las configuraciones de seguridad y una deficiente prueba de penetración pueden aumentar significativamente el riesgo. Las consecuencias pueden incluir la pérdida de datos, el robo de propiedad intelectual, la interrupción del negocio y daños financieros considerables.

Phishing y Ataques de Ingeniería Social en Empresas

El phishing es una táctica común de los ciberdelincuentes que se aprovecha de la confianza y la falta de conocimiento de los empleados. Estos ataques suelen hacerse pasar por entidades legítimas (bancos, proveedores de servicios, etc.) para obtener información sensible como contraseñas, datos bancarios o información personal. La ingeniería social complementa el phishing al usar técnicas de manipulación para persuadir a las víctimas a realizar acciones que comprometan la seguridad de la empresa.

- Correos electrónicos fraudulentos: Diseñados para imitar comunicaciones legítimas.

- Sitios web falsos: Páginas web que imitan a entidades reales para robar credenciales.

- Llamadas telefónicas fraudulentas: Ataques de ingeniería social por teléfono para obtener información.

Malware y sus Variantes en el Entorno Corporativo

El malware representa una amenaza significativa para las empresas. Desde virus que infectan sistemas hasta ransomware que cifra datos para pedir un rescate, la variedad de amenazas es amplia. La propagación del malware puede ocurrir a través de descargas maliciosas, correos electrónicos infectados, o exploits de vulnerabilidades en software. La prevención se basa en la seguridad del software y la formación de los empleados.

- Virus: Programas maliciosos que se replican y se propagan a otros sistemas.

- Ransomware: Cifra los datos de la víctima y exige un rescate para su liberación.

- Spyware: Software que recopila información sin el conocimiento del usuario.

Vulnerabilidades en Aplicaciones Empresariales

Las aplicaciones, tanto internas como de terceros, presentan un vector de ataque importante. Las vulnerabilidades en el código pueden ser explotadas para acceder a datos sensibles o tomar el control del sistema. Es vital mantener el software actualizado, realizar pruebas de penetración y seguir las mejores prácticas de desarrollo seguro.

- Falta de parches de seguridad: Software desactualizado con vulnerabilidades conocidas.

- Configuración insegura de aplicaciones: Errores en la configuración que exponen los sistemas.

- Vulnerabilidades en el código fuente: Debilidades en la programación que permiten el acceso no autorizado.

Falta de Actualización de Software y Parches de Seguridad

Mantener el software actualizado es crucial para mitigar las amenazas. Las actualizaciones de software a menudo incluyen parches de seguridad que corrigen vulnerabilidades conocidas. La falta de actualizaciones regulares deja a las empresas expuestas a ataques que podrían haberse evitado fácilmente. Un plan de actualización de software robusto y un proceso de implementación eficiente son esenciales.

- Sistemas operativos desactualizados: Vulnerables a exploits conocidos.

- Aplicaciones con vulnerabilidades no parcheadas: Puertas abiertas para atacantes.

- Falta de un proceso de gestión de actualizaciones: Sistemas descoordinados y falta de control.

Debilidades en la Gestión de Identidad y Acceso

Una gestión deficiente de identidades y accesos puede facilitar la entrada de atacantes a la red. Contraseñas débiles, falta de autenticación multifactor y permisos excesivos permiten a los intrusos moverse libremente por la red. Implementar una sólida estrategia de gestión de identidades y accesos es fundamental para reducir el riesgo.

- Contraseñas débiles o reutilizadas: Fáciles de adivinar o descifrar.

- Falta de autenticación multifactor: Dependencia de un solo método de autenticación.

- Permisos excesivos: Usuarios con más privilegios de los necesarios.

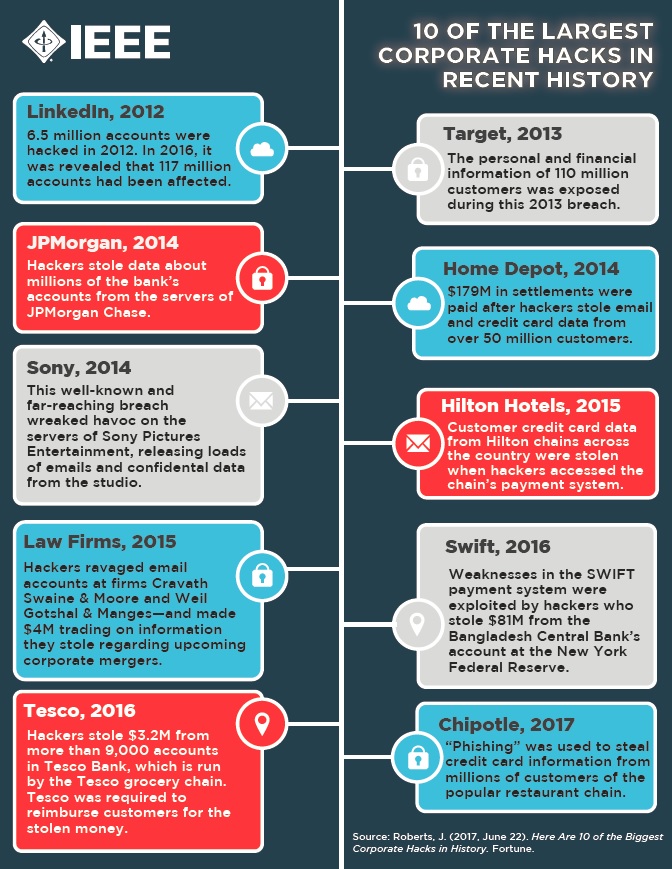

What is the biggest cybersecurity hack in history?

Definir el “mayor” ciberataque en la historia es complicado, ya que la magnitud se puede medir de diferentes maneras: por el número de víctimas, el costo financiero, el impacto geopolítico o la duración del daño. No existe una respuesta definitiva y universalmente aceptada. Sin embargo, varios ataques se postulan como candidatos, dependiendo del criterio utilizado. Algunos de los más discutidos incluyen el robo de datos de Yahoo! en 2014 y la violación de datos de Equifax en 2017, ambos afectando a cientos de millones de personas. También se suele mencionar el ataque con ransomware NotPetya en 2017, que causó daños masivos a empresas globales. La elección del “mayor” depende de la perspectiva del analista.

1. El robo de datos de Yahoo! (2014): Un gigante caído

En 2014, Yahoo! sufrió una violación de datos masiva que afectó a más de 3 mil millones de cuentas, convirtiéndose en uno de los mayores robos de información personal en la historia. Los hackers obtuvieron acceso a nombres de usuario, contraseñas, preguntas y respuestas de seguridad, fechas de nacimiento, direcciones de correo electrónico y, en algunos casos, incluso información financiera. Las consecuencias fueron devastadoras, incluyendo la pérdida de confianza de los usuarios, multas millonarias para la compañía y un daño a la reputación irreparable.

- Impacto masivo: Afectó a miles de millones de usuarios en todo el mundo.

- Información sensible comprometida: Se filtraron datos personales, contraseñas y, en algunos casos, información financiera.

- Consecuencias a largo plazo: Daño reputacional a Yahoo!, pérdidas financieras y problemas de seguridad para los usuarios afectados.

2. El ataque de Equifax (2017): Información financiera en riesgo

El ataque a Equifax en 2017 expuso la información personal de más de 147 millones de personas en Estados Unidos, incluyendo nombres, fechas de nacimiento, números de seguridad social y, en algunos casos, números de licencia de conducir. Esta violación de datos tuvo un impacto significativo en el crédito y la seguridad financiera de millones de individuos, y evidenció la vulnerabilidad de las grandes bases de datos de información personal. La falta de parches de seguridad y la respuesta lenta de la empresa agravaron la situación.

- Vulnerabilidad en la seguridad: La empresa no aplicó parches de seguridad a tiempo.

- Consecuencias financieras: Costos millonarios para Equifax por las multas y demandas.

- Riesgo para el crédito de millones: El acceso a información financiera sensible puso en riesgo el historial crediticio de muchas personas.

3. NotPetya (2017): Un ransomware global

NotPetya no fue un simple ataque de ransomware, sino un sofisticado ataque que se propagó rápidamente a través de las redes corporativas globales. Si bien su objetivo principal no está completamente claro, sus consecuencias fueron catastróficas. Causó daños por miles de millones de dólares a empresas de todo el mundo, interrumpiendo las operaciones y paralizando la producción. Su impacto trascendió el simple robo de datos, afectando a la infraestructura crítica de varios países.

- Propagación masiva: El malware se propagó rápidamente por todo el mundo.

- Daños económicos devastadores: Afectó a empresas de diversos sectores, causando pérdidas millonarias.

- Impacto geopolítico: Se atribuyó a un actor estatal, intensificando las tensiones internacionales.

4. El ataque a Sony Pictures (2014): Espionaje corporativo y ciberguerra

El ataque a Sony Pictures en 2014, atribuido a Corea del Norte, demostró la capacidad de los actores estatales para llevar a cabo ataques cibernéticos a gran escala con motivaciones políticas. La filtración de correos electrónicos internos, información confidencial y películas aún no estrenadas causó un daño significativo a la reputación de la compañía y provocó debates sobre la seguridad cibernética en la industria del entretenimiento y la geopolítica.

- Motivaciones políticas: El ataque se atribuyó a Corea del Norte, con motivaciones geopolíticas.

- Violación de la privacidad: Se filtró información confidencial de empleados y datos corporativos.

- Daño reputacional: Afectó negativamente la imagen de Sony Pictures a nivel mundial.

5. El ataque al Colonial Pipeline (2021): Infraestructura crítica amenazada

El ataque ransomware al Colonial Pipeline en 2021 demostró la vulnerabilidad de la infraestructura crítica a los ciberataques. Este ataque causó interrupciones masivas en el suministro de gasolina en la costa este de Estados Unidos, destacando los riesgos para la seguridad nacional que representan los ataques contra sistemas esenciales. El pago de un rescate millonario por parte de la compañía generó un debate público sobre la conveniencia de pagar este tipo de demandas.

- Impacto en la infraestructura crítica: El ataque paralizó el suministro de combustible en una parte importante del país.

- Pago de rescate: La empresa pagó un rescate millonario para recuperar el control de sus sistemas.

- Debate público sobre la seguridad nacional: El evento generó preocupaciones sobre la seguridad de la infraestructura crítica.

You may be interested…

¿Es cierto que un antivirus es suficiente para protegerme de todas las amenazas cibernéticas?

No, un antivirus, aunque esencial, no es suficiente para una protección completa. Un antivirus principalmente detecta y elimina malware conocido, pero no protege contra todas las amenazas como el phishing, las vulnerabilidades de software o los ataques de ingeniería social. Una estrategia de seguridad robusta requiere múltiples capas de protección, incluyendo firewalls, actualizaciones regulares de software, formación en seguridad para usuarios y prácticas de navegación segura.

¿Si no tengo nada importante en mi computadora, estoy a salvo de los ciberataques?

Falso. Incluso si crees que no tienes información sensible, tu computadora puede ser usada como punto de acceso para atacar a otros. Los ciberdelincuentes pueden utilizar tu dispositivo para distribuir malware, participar en ataques de denegación de servicio (DoS) o como parte de una red botnet. Tu computadora, independientemente de su contenido, puede ser un objetivo valioso.

¿Las redes Wi-Fi públicas son seguras si uso una VPN?

Una VPN mejora la seguridad al encriptar tu conexión en redes Wi-Fi públicas, pero no te hace completamente invulnerable. Aunque una VPN oculta tu actividad a los observadores en la misma red, no te protege de sitios web maliciosos o de ataques de phishing. Debes seguir siendo cauteloso con los sitios web que visitas y evitar introducir información sensible en redes públicas, incluso con una VPN activa.

¿Solo las empresas grandes son víctimas de ciberataques?

Falso. Cualquier persona, individuo o empresa, independientemente de su tamaño, puede ser víctima de un ciberataque. Los ciberdelincuentes no discriminan; atacan a aquellos que perciben como objetivos fáciles, independientemente de su tamaño o recursos. La falta de conciencia y las prácticas de seguridad deficientes hacen a individuos y pequeñas empresas particularmente vulnerables.